La mayoría de la gente recibe a diario muchos correos electrónicos, llamadas y otros mensajes de spam. Suelen representar algún intento de phishing y, por mucho que lo intentes, es probable que en algún momento te pongas accidentalmente en una situación sospechosa: no es culpa tuya; le ocurre a todo el mundo.

Si te estafan, es importante que no te preocupes demasiado. Aunque es molesto, puedes mitigar el daño si te das cuenta del error lo suficientemente rápido.

¿Qué hago si descargo malware?

Aquí hay que hacer una pequeña distinción: descargar e instalar programas maliciosos son cuestiones diferentes.

Si sospechas que has descargado malware a través de un enlace de phishing, intenta encontrar y eliminar el archivo infectado. Si no puedes hacerlo, no te preocupes demasiado. Los archivos maliciosos suelen ocultarse por sí mismos; esto es más bien una comprobación rápida para ver exactamente a qué te enfrentas. Básicamente, es una buena idea echar un vistazo rápido, pero no pases demasiado tiempo buscando.

Tanto si lo encuentras como si no, ejecuta un análisis antivirus completo y fíjate en lo que aparece. El antivirus debería encontrar todos los archivos maliciosos que hayas descargado y permitirte examinarlos para ver si los reconoces. Entonces podrás poner en cuarentena y eliminar los archivos sospechosos.

Si has hecho clic en el archivo malicioso y lo has instalado, es probable que estés ante un malware grave. Puede que tengas que intentar reformatear el disco duro o buscar un escáner de rootkits más especializado. En el peor de los casos, puede que tengas que comprar un disco duro completamente nuevo, pero, obviamente, éste es el último recurso. Hay varios pasos a seguir cuando descubres un malware que te ayudarán a contener y eliminar la infección.

Bajo ninguna circunstancia respondas a nuevas peticiones de la persona u organización donde descargaste el archivo infectado por el malware. A menudo, este malware se utiliza como parte de una estafa de ransomware en la que el estafador ofrece «desbloquear» o «devolver» tu información a cambio de dinero.

Aunque no lo sea, ya nada bueno saldrá de relacionarte con ellos. Simplemente bloquéalos y denúncialos como estafa.

¿Qué pasa si me han robado la información de inicio de sesión?

La mayoría de los correos electrónicos de phishing están más preocupados por robar tu información, utilizando un sitio web falso o el inicio de sesión en una aplicación para hacerse con tus credenciales.

Si crees que te han robado la información de inicio de sesión, debes actuar con rapidez. Empieza a cambiar las contraseñas de las cuentas asociadas a la dirección de correo electrónico comprometida en un dispositivo diferente. Si sospechas que tu dispositivo principal está infectado, podría tener instalado un keylogger para robar tus datos mientras tecleas. También puedes intentar detectar un keylogger en tu smartphone.

Esto podría ser un proceso largo -aunque es mucho más rápido si utilizas un gestor de contraseñas-, así que asegúrate de empezar primero por las cuentas más importantes, como tu cuenta bancaria y cualquier otra cuenta que pueda tener información de tu tarjeta de crédito o datos bancarios.

Si sospechas que la información de tu tarjeta de crédito también se ha visto comprometida, no dudes en ponerte en contacto con tu banco; es un proceso relativamente sencillo conseguir que desactiven tu tarjeta de crédito o débito actual y te emitan una nueva. Puede que te lleve unos días irritantes en los que tengas que retirar algo de dinero, pero a menudo es mejor prevenir que curar.

Además, solicitar una nueva tarjeta de crédito tiene algunas ventajas adicionales, como eliminar las suscripciones o afiliaciones que hayas podido olvidar.

¿Cómo evito recibir estafas de phishing en el futuro?

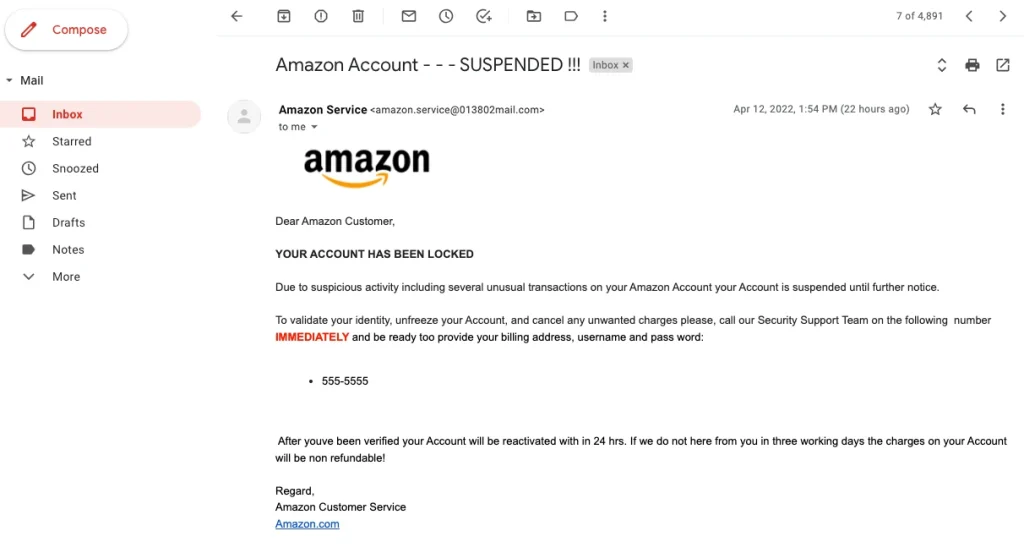

Es importante recordar que el correo electrónico es un medio de comunicación intrínsecamente inseguro. Es demasiado fácil para los delincuentes meterse contigo utilizando correos electrónicos fraudulentos u ofertas como ésta:

Mantén siempre un sano escepticismo ante cualquier cosa que proceda de un correo electrónico. Si es posible, no hagas clic en ningún enlace dentro de un correo electrónico. En su lugar, comprueba que la URL conduce a un sitio legítimo utilizando un comprobador de URL. A continuación, navega manualmente a dicho sitio en lugar de utilizar el enlace, que podría redirigirte a un lugar completamente distinto.

Trata los archivos con la misma precaución. Comprueba que el remitente es de confianza antes de descargar nada, y hazlo sólo si es absolutamente necesario, por ejemplo, si necesitas firmar unos papeles para empezar un nuevo trabajo.

Evitar la mayoría de las estafas requiere vigilancia. Tómate las cosas con calma, léelas por encima, busca cualquier cosa sospechosa y realiza siempre la acción menos arriesgada que puedas para completar tu objetivo. Por lo general, interactuar con un enlace o descarga procedente de una dirección de correo electrónico, especialmente de una con la que no estás familiarizado, es una mala idea.